I2P Router Help

Em que sistemas é que o I2P funciona?

O I2P está escrito na linguagem de programação Java . Foi testado em Windows, Linux, FreeBSD e OSX. Está disponível também uma compilação para Android.

Em termos de utilização de memória, o I2P está configurado para utilizar 128 MB de RAM por defeito. Isso é suficiente para navegação e uso do IRC. No entanto, outras atividades podem exigir uma maior alocação de memória. Por exemplo, se alguém desejar executar um roteador de alta largura de banda, participar de torrents I2P ou servir serviços ocultos de alto tráfego, é necessária uma quantidade maior de memória.

Em termos de utilização da CPU, o I2P foi testado para funcionar em sistemas modestos, como a gama de computadores de placa única Raspberry Pi. Como o I2P utiliza fortemente técnicas criptográficas, uma CPU mais potente será mais adequada para lidar com a carga de trabalho gerada pelo I2P, bem como com as tarefas relacionadas com o resto do sistema (ou seja, sistema operativo, GUI, outros processos, por exemplo, navegação na Web).

Uma comparação de alguns dos ambientes de tempo de execução Java (JRE) disponíveis está disponível aqui: https://trac.i2p2.de/wiki/java. Recomenda-se a utilização de Sun/Oracle Java ou OpenJDK.

A instalação do Java é necessária para usar a I2P?

Embora a principal implementação do cliente I2P requeira Java, existem vários clientes alternativo que não requerem Java.

O que é um "Site I2P"?

Anteriormente designado por eepSite, um site I2P é um site alojado anonimamente, um serviço oculto que é acessível através do seu navegador Web. Pode ser acedido configurando o proxy HTTP do seu navegador web para utilizar o proxy web I2P (normalmente escuta na porta localhost 4444), e navegando para o site. Instruções detalhadas para configurar o seu navegador podem ser encontradas na página de configuração do navegador.

O que quer dizer os números "x/y Ativos" no painel do roteador?

x é o número de pares de quem enviou ou recebeu uma mensagem com sucesso no último minuto, y é o número de pares vistos na última hora. Tente passar o cursor sobre as outras linhas de informação para obter uma breve descrição.

Eu me oponho a certos tipos de conteúdo. Como posso evitar de distribuir, armazenar ou acessar esses conteúdos?

I2P traffic that transits through your router is encrypted with several layers of encryption. Except in the case of a serious security vulnerability (of which none are currently known), it is not possible to know the content, origin or destination of routed traffic.

-

Distribution

All traffic on the I2P network is encrypted in multiple layers. You don't know a message's contents, source, or destination. Traffic is internal to the I2P network, you are not an exit node (referred to as an outproxy in our documentation). -

Storage

The I2P network does not do distributed storage of content, this has to be specifically installed and configured by the user (with Tahoe-LAFS, for example). That is a feature of a different anonymous network, Freenet. By running an I2P router, you are not storing content for anyone. -

Access

Your router will not request any content without your specific instruction to do so.

Is it possible to block I2P?

Sim, de longe a forma mais fácil e mais comum é bloquear os servidores bootstrap ou “Reseed”. Bloquear completamente todo o tráfego ofuscado também funcionaria (embora isso quebrasse muitas, muitas outras coisas que não são I2P e a maioria não está disposta a ir tão longe). No caso do bloqueio de reseed, há um pacote de reseed no Github, bloqueá-lo também bloqueará o Github. É possível fazer o reseed através de um proxy (muitos podem ser encontrados na Internet se não quiser usar o Tor) ou partilhar pacotes de reseed offline de amigo para amigo.

Em wrapper.log vejo um erro que diz "Protocol family unavailable" quando carrego o Painel do Roteador

Normalmente esse erro ocorrerá em qualquer software que acessa a rede em alguns sistemas configurados para usar IPv6 por padrão. Há alguns modos de resolver isso:

-

Em sistemas baseados em Linux, podeis usar o seguinte comando:

echo 0 > /proc/sys/net/ipv6/bindv6only - Procure pelas seguintes linhas no arquivo

wrapper.config.

#wrapper.java.additional.5=-Djava.net.preferIPv4Stack=true

#wrapper.java.additional.6=-Djava.net.preferIPv6Addresses=false

Se essas linhas estiverem lá, remove os "#". Se as linhas não estão lá, adicione-as sem os "#".

~/.i2p/clients.config

AVISO: Para quaisquer mudanças no arquivo wrapper.config fazerem efeito, é necessário parar completamente o roteador e o embalador. Clicar Reiniciar em teu painel do roteador NÃO irá reler esse arquivo! É necessário clicar Desligar, esperar onze minutos, então iniciar o I2P.

A maioria dos sites I2P dentro do I2P estão fora do ar?

Se considerarmos todos os sítios I2P que já foram criados, sim, a maioria deles está em baixo. As pessoas e os sítios I2P vão e vêm. Uma boa maneira de começar a usar o I2P é verificar uma lista de sites I2P que estão atualmente em funcionamento. http://identiguy.i2p.xyz rastreia sítios I2P ativos.

Por que o I2P está escutando na porta 32000?

O wrapper do serviço java Tanuki que utilizamos abre esta porta —ligado ao localhost— para comunicar com o software que corre dentro da JVM. Quando a JVM é iniciada, é-lhe dada uma chave para que possa estabelecer conexões com o wrapper. Depois de a JVM estabelecer a sua ligação ao wrapper, este recusa quaisquer conexões adicionais.

Para mais informações, consultar a documentação do wrapper.

Configuration

Como faço para configurar meu navegador?

A configuração do proxy para diferentes navegadores está numa página separada com capturas de ecrã. Configurações mais avançadas com ferramentas externas, como o plug-in de navegador FoxyProxy ou o servidor proxy Privoxy, são possíveis, mas podem introduzir vazamentos na sua configuração.

Como eu conecto no IRC dentro do I2P?

Um túnel para o servidor principal de IRC dentro do I2P, Irc2P, é criado quando o I2P é instalado (veja a página de configuração do I2PTunnel), e é automaticamente iniciado quando o roteador I2P inicia.

Para se ligar a ele, diga ao seu cliente IRC para se ligar a localhost 66682.

Os utilizadores de clientes do tipo HexChat podem criar uma nova rede com o servidor localhost/66683 (não se esqueça de assinalar “Contornar o servidor proxy” se tiver um servidor proxy configurado).

Os utilizadores do Weechat podem utilizar o seguinte comando para adicionar uma nova rede:

/server add irc2p localhost/6668

Como eu monto meu próprio site I2P?

Para instruções, clique no link do Website no topo do painel do seu roteador.

Se eu hospedar um site na I2P em casa, contendo apenas HTML e CSS, é perigoso?

Se estiver a alojar um blogue pessoal ou a fazer algo que não seja sensível, então, obviamente, corre pouco perigo. Se tiver necessidades de privacidade basicamente não específicas, corre pouco perigo. Se estiver a alojar algo sensível, então os seus serviços ficarão em baixo ao mesmo tempo que o seu roteador fica em baixo. Alguém que observe o seu tempo de inatividade e o correlacione com eventos do mundo real poderia provavelmente retirar-lhe o anonimato com esforço suficiente. O I2P tem defesas disponíveis contra isso, como multihoming ou Tahoe-LAFS, mas elas exigem configurações adicionais e são apropriadas apenas para alguns modelos de ameaças. Não existe uma solução mágica, proteger-se de uma ameaça real requer uma consideração real em qualquer caso.

Como é que o I2P encontra sites ".i2p"?

The I2P Address Book application maps human-readable names to long-term destinations, associated with services, making it more like a hosts file or a contact list than a network database or a DNS service. It's also local-first there is no recognized global namespace, you decide what any given .i2p domain maps to in the end. The middle-ground is something called a "Jump Service" which provides a human-readable name by redirecting you to a page where you will be asked "Do you give the I2P router permission to call $SITE_CRYPTO_KEY the name $SITE_NAME.i2p" or something to that effect. Once it's in your address book, you can generate your own jump URL's to help share the site with others.

Como faço para adicionar endereços ao Catálogo de Endereços?

Não é possível adicionar um endereço sem conhecer pelo menos a base32 ou a base64 do sítio que se pretende visitar. O “nome do host”, que é legível por humanos, é apenas um alias para o endereço criptográfico, que corresponde à base32 ou base64. Sem o endereço criptográfico, não há forma de aceder a um sítio I2P, o que está previsto. A distribuição do endereço a pessoas que ainda não o conhecem é normalmente da responsabilidade do fornecedor do serviço Jump. A visita a um I2P Site desconhecido desencadeará a utilização de um serviço Jump. stats.i2p é o serviço Jump mais fiável.

Se estiver a alojar um site através do i2ptunnel, então este ainda não terá um registo num serviço de salto. Para lhe dar um URL localmente, visite a página de configuração e clique no botão que diz “Adicionar ao livro de endereços local”. Depois, vá a http://127.0.0.1:7657/dns para procurar o URL do addresshelper e partilhe-o.

Que portas é que o I2P utiliza?

As portas que são utilizadas pela I2P podem ser divididas em 2 grupos:

- Portas voltadas para a Internet, que são usadas para comunicação com outros roteadores I2P

- Portas locais, para conexões locais

Estes são descritos em detalhes abaixo.

- Portas viradas para a Internet

Nota: desde a versão 0.7.8, as novas instalações não utilizam a porta 8887; uma porta aleatória entre 9000 e 31000 é selecionada quando o programa é executado pela primeira vez. A porta selecionada é apresentada na página de configuração do router.

SAÍDA- UDP da porta aleatória listada na página de configuração para portas UDP remotas arbitrárias, permitindo respostas

- TCP de portas altas aleatórias para portas TCP remotas arbitrárias

- UDP de saída na porta 123, permitindo respostas. Isto é necessário para a sincronização da hora interna do I2P (via SNTP - consulta de um anfitrião SNTP aleatório em pool.ntp.org ou noutro servidor que especificar)

- (Opcional, recomendado) UDP para a porta indicada na página de configuração a partir de locais arbitrários

- (Opcional, recomendado) TCP para a porta indicada na página de configuração a partir de locais arbitrários

- O TCP de entrada pode ser desativado na página de configuração

- Portas I2P locais, escutando apenas conexões locais por padrão, exceto onde indicado:

PORTA PROPÓSITO DESCRIÇÃO 1900 UPnP SSDP UDP multicast listener Não pode ser alterado. Liga-se a todas as interfaces. Pode ser desativado em confignet. 2827 BOB bridge Uma API de socket de nível superior para clientes. Desactivada por defeito. Pode ser ativado/desativado emconfigclients. Pode ser alterado no ficheiro bob.config. 4444 HTTP proxy Pode ser desativado ou alterado na página i2ptunnel na consola do roteador. Também pode ser configurado para ser vinculado a uma interface específica ou a todas as interfaces. 4445 HTTPS proxy Pode ser desativado ou alterado na página i2ptunnel na consola do roteador. Também pode ser configurado para ser vinculado a uma interface específica ou a todas as interfaces. 6668 IRC proxy Pode ser desativado ou alterado na página i2ptunnel na consola do roteador. Também pode ser configurado para ser vinculado a uma interface específica ou a todas as interfaces. 7652 HTTP TCP event listener Liga-se ao endereço LAN. Pode ser alterado com configuração avançada i2np.upnp.HTTPPort=nnnn. Pode ser desativado em confignet.7653 UPnP SSDP UDP search response listener Liga-se ao endereço LAN. Pode ser alterado com configuração avançada i2np.upnp.SSDPPort=nnnn. Pode ser desativado em confignet.7654 I2P Client Protocol port Utilizado por aplicações cliente. Pode ser alterado para uma porta diferente em configclients, mas isso não é recomendado. Pode ser para ligar a uma interface diferente ou a todas as interfaces, ou desativado em configclients. 7655 UDP for SAM bridge Uma API de socket de nível superior para clientes Só é aberta quando um cliente SAM V3 solicita uma sessão UDP. Pode ser ativado/desativado em configclients. Pode ser alterado no ficheiro clients.configcom a opção de linha de comando SAMsam.udp.port=nnnn.7656 SAM bridge Uma API de socket de nível superior para clientes Desativado por defeito para novas instalações a partir da versão 0.6.5. Pode ser ativado/desativado em configclients. Pode ser alterado no ficheiro clients.config.7657 Your router console Pode ser desativado no ficheiro clients.config. Pode também ser configurado para estar ligado a uma interface específica ou a todas as interfaces desse ficheiro.7658 Your I2P Site Pode ser desativado no ficheiro clients.config. Também pode ser configurado para ser vinculado a uma interface específica ou a todas as interfaces no ficheirojetty.xml.7659 Outgoing mail to smtp.postman.i2p Pode ser desativado ou alterado na página i2ptunnel da consola do roteador. Pode também ser configurado para estar ligado a uma interface específica ou a todas as interfaces. 7660 Incoming mail from pop3.postman.i2p Pode ser desativado ou alterado na página i2ptunnel da consola do roteador. Pode também ser configurado para estar ligado a uma interface específica ou a todas as interfaces. 7670 (8998) gitssh.idk.i2p git over ssh This used to be port 8998 for monotone. Elder installations may still have that and not this one. May be disabled or changed on the i2ptunnel page in the router console. May also be configured to be bound to a specific interface or all interfaces. 31000 Local connection to the wrapper control channel port Saída apenas para 32000, não escuta nesta porta. Começa em 31000 e vai aumentando até 31999 à procura de uma porta livre. Para alterar, consulte a documentação do wrapper. Para mais informações, consultar abaixo. 32000 Local control channel for the service wrapper Para alterar, consulte a documentação do wrapper. Para mais informações, consultar abaixo.

As portas locais do I2P e as portas do I2PTunnel não precisam ser alcançáveis por computadores distantes, mas *devem* ser alcançáveis localmente. Também é possível criar novas portas para instâncias do I2PTunnel pelo http://localhost:7657/i2ptunnel/ (Em contrapartida, tua parede de fogo precisaria permitir o acesso local, mas não acesso remoto, a menos se desejado).

Então, resumindo, nada precisa ser alcançável por peers remotos não solicitados, mas se você puder configurar seu NAT/firewall para permitir entrada de UDP e TCP, a porta exposta à Internet terá melhor performance. Também será necessário enviar pacotes UDP pela saída para peers remotos indefinidos (bloquear IPs aleatoriamente com algo como PeerGuardian apenas te prejudicará - não faça isso).

Estou a perder muitos anfitriões no meu livro de endereços. Quais são algumas boas ligações de subscrição?

Essa questão pode ser respondida em 3 partes:

- O meu roteador mostra frequentemente uma mensagem a dizer “Website não encontrado no livro de endereços”, porque é que vejo esta mensagem?

Os endereços legíveis por humanos, como http://website.i2p, são referências a uma cadeia longa e aleatória conhecida como destino. Estas referências são registadas e armazenadas em serviços de livros de endereços como o stats.i2P, que é gerido pelo zzz. É frequente encontrar um endereço “b32”. Um “b32” é um hash (especificamente, um hash SHA256) do destino. Este hash é anexado a “.b32.i2P” e serve como uma forma conveniente de ligar ao seu serviço oculto, sem exigir qualquer registo num serviço de livro de endereços.

É possível adicionar subscrições à configuração do seu router, o que pode reduzir a frequência destas mensagens.

- O que é uma subscrição de livro de endereços?

Esta é uma lista de ficheiros alojados em vários sites da I2P, cada um dos quais contém uma lista de anfitriões da I2P e os seus destinos associados.

O livro de endereços está localizado em http://localhost:7657/dns onde podem ser encontradas mais informações.

- Quais são algumas boas ligações para a subscrição de livros de endereços?

Pode tentar o seguinte:

Como posso acessar o painel web a partir das minhas outras máquinas ou protegê-lo com senha?

Por motivos de segurança, a consola de administração do router, por predefinição, apenas escuta conexões na interface local. Existem dois métodos para aceder à consola remotamente:

- Túnel SSH

- Configurar a consola para estar disponível num endereço IP público com um nome de utilizador e palavra-passe

Estes são detalhados abaixo:

- Túnel SSH

Se estiver a utilizar um sistema operativo do tipo Unix, este é o método mais fácil de aceder remotamente à consola I2P. (Nota: o software do servidor SSH está disponível para sistemas que executam o Windows, por exemplo https://github.com/PowerShell/Win32-OpenSSH)

Depois de configurar o acesso SSH ao seu sistema, o sinalizador '-L' é passado para o SSH com argumentos apropriados - por exemplo:ssh -L 7657:localhost:7657 (System_IP)ssh -NL 7657:localhost:7657 (System_IP) - Configurar a consola para estar disponível num endereço IP público com um nome de utilizador e palavra-passe

- Abra

~/.i2p/clients.confige substituaclientApp.0.args=7657 ::1,127.0.0.1 ./webapps/clientApp.0.args=7657 ::1,127.0.0.1,(System_IP) ./webapps/ - Vá a http://localhost:7657/configui e adicionar um nome de utilizador e uma palavra-passe da consola, se pretendido - A adição de um nome de utilizador e de uma palavra-passe é altamente recomendada para proteger a consola I2P contra adulterações, que podem levar à desanonimização.

- Vá a http://localhost:7657/index e selecione "Reinício gracioso / Graceful restart", que reinicia a JVM e recarrega as aplicações cliente

http://(System_IP):7657e ser-lhe-á pedido o nome de utilizador e a palavra-passe que especificou no passo 2 acima, se o seu navegador suportar o popup de autenticação.

NOTA: pode especificar 0.0.0.0 na configuração acima. Isto especifica uma interface, não uma rede ou máscara de rede. 0.0.0.0 significa “ligar-se a todas as interfaces”, pelo que pode ser contactável em 127.0.0.1:7657, bem como em qualquer IP LAN/WAN. Tenha cuidado ao utilizar esta opção, pois a consola estará disponível em TODOS os endereços configurados no seu sistema. - Abra

Como posso usar aplicações a partir das minhas outras máquinas?

Consulte a resposta anterior para obter instruções sobre a utilização do reencaminhamento de portas SSH e veja também esta página na sua consola: http://localhost:7657/configi2cp

É possível usar I2P como um proxy SOCKS?

O proxy SOCKS está funcional desde a versão 0.7.1. SOCKS 4/4a/5 são suportados. A I2P não tem um outproxy SOCKS, pelo que a sua utilização está limitada apenas à I2P.

Muitas aplicações divulgam informações sensíveis que podem identificar o utilizador na Internet e este é um risco que deve ser tido em conta quando se utiliza o proxy SOCKS I2P. O I2P apenas filtra os dados das conexões, mas se o programa que pretende executar enviar estas informações como conteúdo, o I2P não tem forma de proteger o seu anonimato. Por exemplo, algumas aplicações de correio enviarão o endereço IP da máquina em que estão a ser executadas para um servidor de correio. Não há forma de a I2P filtrar este facto, pelo que a utilização da I2P para “socksificar” aplicações existentes é possível, mas extremamente perigosa.

Se quiser mais informação sobre a aplicação de proxy socks mesmo assim, há algumas dicas úteis na página de socks.

Como acesso IRC, BitTorrent ou outros serviços na Internet normal?

A menos que um outproxy tenha sido configurado especificamente para o serviço ao qual se quer ligar, isto não pode ser feito. Existem apenas três tipos de outproxies em execução neste momento: HTTP, HTTPS e e-mail. Observe que não há outproxy SOCKS. Se este tipo de serviço for necessário, recomendamos a utilização do Tor. Tenha em atenção que o projeto Tor recomenda a não utilização do BitTorrent através do Tor, pois há sérios problemas de anonimato associados a isso.

Privacy and Safety

O meu roteador é um "nodo de saída" para a Internet regular? Eu não quero que este o seja.

Não. Ao contrário do Tor, os “nós de saída” - ou “outproxies”, como são designados na rede I2P - não são uma parte inerente da rede. Apenas os voluntários que configuram e executam especificamente aplicações separadas podem retransmitir o tráfego para a Internet normal. Há muito, muito poucos destes. Por defeito, o Proxy HTTP da I2P (configurado para funcionar na porta 4444) inclui um único outproxy: false.i2p. Este é gerido numa base voluntária por Meeh. Há um guia outproxy disponível nos nossos fóruns, se quiser aprender mais sobre como executar um outproxy.

Usar I2P é Seguro?

Before you use I2P, use Basic Computer Hygiene Always! Apply your OS vendor provided software updates in a prompt manner. Be aware of the state of your firewall and anti-virus status if you use one. Always get your software from authentic sources.

O I2P esforça-se por ser seguro na sua configuração padrão para todos os utilizadores.

Pode ser perigoso utilizar o I2P naquilo a que o projeto chama “Países restritos”, onde a lei pode não ser clara quanto ao software de anonimização e onde os riscos são considerados bastante elevados. A maioria dos I2P não se encontra nesses países estritos e os que se encontram são colocados em “Modo oculto”, onde interagem com o resto da rede de forma mais limitada, de modo a serem menos visíveis para os observadores da rede.

Vejo os endereços IP de todos os outros nós I2P na consola do roteador. Isso significa que o meu endereço IP é visível para os outros?

Sim, e é assim que funciona uma rede ponto-a-ponto totalmente distribuída. Cada nó participa no encaminhamento de pacotes para outros, pelo que o seu endereço IP tem de ser conhecido para estabelecer conexões.

Embora o facto de o seu computador executar a I2P seja público, ninguém pode ver as suas atividades nele. Não se pode dizer se um utilizador por detrás deste endereço IP está a partilhar ficheiros, a alojar um site, a fazer investigação ou apenas a executar um nó para contribuir com largura de banda para o projeto.

É fácil detetar o uso de I2P analisando o tráfego de rede?

Pode deduzir-se que alguém está a utilizar a rede I2P com alguma fiabilidade, mas é um pouco difícil ter a certeza. A forma mais fiável de ter a certeza seria ter um computador com um endereço IP bastante estável que se suspeita ser um utilizador I2P, e um grupo de computadores que controla em redes diferentes, todos com I2P. Quando um deles se conecta ao computador suspeito, será possível ver o seu roteador I2P na netDB. Isto pode demorar algum tempo e pode nunca acontecer. Também pode tentar bloquear todo o tráfego ofuscado numa determinada rede até ter a certeza de que todos os roteadores I2P nessa rede perderam todos os seus pares. Nessa altura, eles irão contactar para os servidores de reseed para obter mais pares, o que um administrador de rede pode provavelmente observar.

Está usando um outproxy seguro?

O I2P não encripta a Internet, nem o Tor - por exemplo, através do Transport Layer Security (TLS). Tanto o I2P como o Tor têm como objetivo transportar o seu tráfego de forma segura e anónima através da rede correspondente, até ao seu destino. Qualquer tráfego não encriptado gerado no seu sistema chegará ao outproxy (no I2P) ou ao nó de saída (no Tor) como tráfego não encriptado. Isso significa que você está vulnerável à espionagem pelos operadores do outproxy. Uma maneira de proteger seu tráfego outproxy contra isso é garantir que qualquer tráfego que será tratado pelo outproxy seja criptografado com TLS.

Para mais informação, pode ler a resposta do Tor FAQ a esta questão: https://www.torproject.org/docs/faq#CanExitNodesEavesdrop

Além disso, o utilizador pode estar vulnerável a conluios entre o operador outproxy e operadores de outros serviços I2P, se utilizar os mesmos túneis (“clientes partilhados”). Existe uma discussão adicional sobre este assunto em zzz.i2p. Esta discussão também já foi feita nos nossos fóruns.

Em última análise, esta é uma pergunta a que só o utilizador pode responder, porque a resposta correta depende do seu comportamento de navegação, do seu modelo de ameaças e da confiança que deposita no operador outproxy.

E os ataques de "desanonimização"?

A redução do anonimato é normalmente feita através da A) identificação de caraterísticas que são consistentes entre identidades anónimas ou B) identificando caraterísticas efémeras de conexões repetidas. Dizemos “reduzir” o anonimato porque muitas destas caraterísticas são partilhadas por muitos dos nossos utilizadores, o que faz com que estes “conjuntos” de anonimato, quanto mais pequeno for o conjunto de anonimato e quantos mais conjuntos pequenos pertencer, mais frágil será o seu anonimato.

No passado, os ataques ao I2P baseavam-se na correlação entre o armazenamento e a verificação da NetDB. o atraso entre o armazenamento e a verificação, reduzimos a consistência com que essa verificação pode ser ligada à atividade do I2P, limitando assim a utilidade desse ponto de dados.

Os ataques a software configurado para funcionar com a I2P estão fora do âmbito da solução da I2P. Ao navegar na I2P ou ao alojar serviços I2P, é da responsabilidade do utilizador considerar o seu modelo de ameaças. Os navegadores são particularmente problemáticos devido a ataques de fingerprinting e à grande variedade de informações que podem ser obtidas a partir deles. A utilização de um perfil de navegação padronizado ajuda a mitigar o impacto da impressão digital.

Reseeds

Meus roteador está funcionando há vários minutos mas tem zero ou poucas conexões

As novas instalações do I2P efetuam o processo de reseeding automaticamente, bem como quando o número de pares conhecidos cai para um valor drasticamente baixo. Se precisar de efetuar um reseed do seu roteador, consulte a secção instruções de reseed.

Como realizo propagação manualmente?

Um roteador I2P só precisa de ser semeado uma vez, para se juntar à rede pela primeira vez. A propagação envolve a obtenção de vários ficheiros “RouterInfo” (agrupados num ficheiro zip assinado) de pelo menos dois URLs de servidor predefinidos, selecionados de um grupo voluntário de servidores HTTPS não privados da Internet.

Um sintoma típico de uma repropagação falhada é o indicador "Conhecido" (na barra lateral esquerda do painel do roteador) mostrando um valor muito pequeno (muitas vezes inferior a 5) que não aumenta. Isto pode ocorrer, entre outras coisas, se seu firewall local limitar o tráfego de saída ou se o pedido de repropagação for totalmente bloqueado.

Se você estiver preso atrás de um firewall ou filtro de seu provedor de internet, você pode usar o seguinte método manual (solução técnica não-automatizada) para aderir a rede I2P.

A partir do lançamento 0.9.33, você também pode configurar seu roteador I2P para ser repropagado via proxy. Vá para http://localhost:7657/configreseed e configure o tipo de proxy, nome do host, e porta.

Juntar-se à Rede I2P utilizando um arquivo de repropagação

Entre em contato com um amigo que você conhece e confia que tenha um Roteador I2P em funcionamento, e peça que o ajude com a repropagação de seu Roteador I2P. Peça-lhe que lhe envie um arquivo de repropagação exportado de seu Roteador I2P em funcionamento. É vital que o arquivo seja trocado através de um canal seguro, por exemplo, criptografado para evitar adulterações externas (PGP Assinado, Criptografado e Verificado com uma chave pública de confiança). O arquivo em si não está assinado, portanto, por favor, apenas aceite arquivos somente de amigos que você sabe confiar. Nunca importe um arquivo de repropagação se você não pode verificar sua procedência.

Para importar o arquivo i2preseed.ziprecebido para seu Roteador I2P:

- Siga para http://localhost:7657/configreseed

- Em "Repropagação Manual do Arquivo" clique em "Procurar..."

- Selecione o arquivo i2preseed.zip

- Clique em "Repropagar do Arquivo"

Verifique o registro para a seguinte mensagem:

Reseed got 100 router infos from file with 0 errors

Compartilhamento de um arquivo de repropagação

Para amigos de confiança você pode usar seu roteador I2P local para dar a eles um salto:

- Siga para http://localhost:7657/configreseed

- Em "Criar Arquivo de Repropagação" clique em "Criar Arquivo de Repropagação"

- Envie com segurança o arquivo i2preseed.zip para seu amigo

Não revele este arquivo a usuários desconhecidos em nenhuma circunstância, pois ele contém dados privado sensíveis (100 informeDeRoteador) de seu próprio roteador I2P! Para proteger seu anonimato: você pode esperar algumas horas/dias antes de você compartilhar o arquivo com seu amigo de confiança. Também é aconselhável usar este procedimento com moderação (< 2 por semana).

Diretrizes gerais para repropagação manual do I2P

- Não publique publicamente o arquivo de repropagação ou compartilhe estes arquivos com um amigo de um amigo!

- Este arquivo deve ser usado somente para um número muito limitado de amigos (< 3)!

- O arquivo é válido apenas por alguns dias (< 20)!

Internet Access/Performance

Não consigo acessar sites regulares da Internet através do I2P.

A I2P não se destina, nem foi concebida, para ser utilizada como proxy para a Internet normal. Dito isto, existem serviços que são fornecidos por voluntários que atuam como proxies para conteúdos não privados baseados na Internet - estes são referidos como “outproxies” na rede I2P. Existe um outproxy configurado por defeito no túnel de cliente HTTP da I2P - false.i2p. Embora este serviço exista atualmente, não há garantia de que estará sempre presente, uma vez que não é um serviço oficial fornecido pelo projeto I2P. Se o seu principal requisito de uma rede anónima é a capacidade de aceder a recursos não privados da Internet, recomendamos a utilização do Tor.

Não consigo acessar sites https:// ou ftp:// através do I2P.

- HTTPS

No I2P, não é necessário utilizar HTTPS. Todo o tráfego é encriptado de ponta a ponta, qualquer encriptação adicional, por exemplo, com a utilização de HTTPS, não cria quaisquer benefícios adicionais relacionados com o anonimato. No entanto, se alguém quiser usar HTTPS ou tiver um requisito para o fazer, o proxy HTTP I2P padrão existente tem suporte para tráfego HTTPS. Qualquer operador de serviços ocultos teria de configurar e ativar especificamente o acesso HTTPS. - FTP

O FTP não é suportado por razões técnicas. Não existem “outproxies” FTP para a Internet - pode nem sequer ser possível criar um. Qualquer outro tipo de outproxy pode funcionar se for configurado com um túnel padrão. Se pretender criar algum tipo de outproxy, deve analisar cuidadosamente os riscos potenciais. A comunidade I2P pode ou não ser capaz de ajudar com os aspetos técnicos, não hesite em perguntar. Como explicado várias vezes acima, qualquer outproxy existente não é uma parte essencial da rede. São serviços geridos por particulares e podem ou não estar operacionais num determinado momento.

O meu router está a utilizar uma grande quantidade de CPU, o que posso fazer?

Existem muitas causas possíveis de uma utilização elevada da CPU. Aqui tem uma lista de verificação:

-

Java Runtime Environment

Tente utilizar o OpenJDK ou o Sun/Oracle Java, se estiver disponível para o seu sistema. Pode verificar qual a versão de java que tem instalada escrevendojava -versionnuma linha de comandos/shell. O desempenho tende a sofrer com outras implementações do java. -

Aplicações de partilha de ficheiros, por exemplo, BitTorrent

Você está usando um cliente BitTorrent sobre I2P? Experimente reduzir o número de torrents, os limites de banda, ou tente desativá-lo completamente para ver se ajuda. -

Definições de largura de banda elevada

Seus limites de largura de banda estão muito altos? É possível que seja tráfego demais para seu roteador I2P e ele esteja sobrecarregado. Experimente reduzir a configuração para percentagem de compartilhamento de banda na página de configuração . -

Versão da I2P

Certifique-se de que você está rodando a última versão do I2P para conseguir os melhores benefícios do aumento de performance e correções de defeitos. -

Alocação de memória

Foi reservada memória suficiente para ser utilizada pelo I2P? Veja o gráfico de memória na página de gráficos para ver se o uso da memória está “preso”; a JVM está passando a maior parte do tempo na coleta de lixo. Aumente a definiçãowrapper.java.maxmemoryno ficheirowrapper.config. -

Bursts of high-usage vs. constant 100% usage

O uso da CPU é simplesmente maior do que você gostaria, ou está fixado em 100% por um longo tempo? Se estiver preso, isso pode ser um erro. Procure nos registos por pistas. -

Relacionado a Java

Você pode usar a biblioteca BigInteger, baseada em Java, ao invés da versão nativa, especialmente se estiver rodando num SO ou hardware novo (OpenSolaris, mipsel, etc.). Veja a página jbigi para instruções de métodos de diagnóstico, construção e teste. -

Túneis participantes

Se a sua biblioteca jbigi nativa estiver funcionando bem, o maior utilizador de CPU pode ser o tráfego de roteamento para os túneis participantes. Isso usa CPU porque em cada salto uma camada de criptografia tem de ser descodificada. É possível limitar o tráfego participante de duas maneiras - reduzindo a largura de banda partilhada na página confignet, ou definindo router.maxParticipatingTunnels=nnn na página configadvanced.

Meu roteador tem poucos peers ativos, isso está certo?

Se o seu router tiver 10 ou mais pares ativos, está tudo bem. O router deve manter sempre conexões a alguns pares. A melhor forma de se manter “melhor conectaado” à rede é partilhar mais largura de banda. A quantidade de largura de banda que é partilhada pelo router pode ser alterada na página de configuração: http://localhost:7657/config

Meus peers ativos / peers conhecidos / túneis participantes / conexões / largura de banda variam dramaticamente ao longo do tempo! Tem algo errado?

Não, não há nada de errado. Este é um comportamento normal. Todos os routers se ajustam dinamicamente às condições e exigências variáveis da rede. Os routers ficam online e offline dependendo do facto de o sistema em que estão instalados estar operacional ou não, bem como da existência de uma conexão de rede disponível. O router está constantemente a atualizar a sua base de dados de rede local. Os túneis em que o router participa expiram a cada 10 minutos e podem ou não ser reconstruídos através do router.

O que torna os descarregamentos, os torrents, a navegação na Web e tudo o resto mais lento na I2P em comparação com a Internet normal?

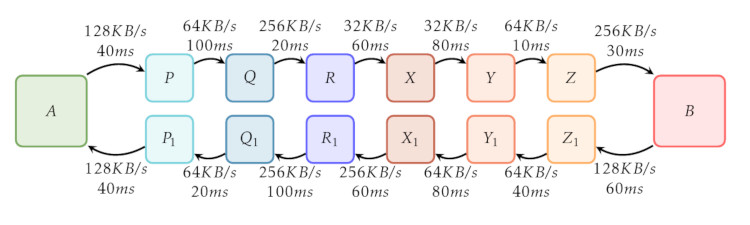

A encriptação e o encaminhamento dentro da rede I2P acrescentam uma quantidade substancial de sobrecarga e limitam a largura de banda. Podemos tentar clarificar esta questão com a ajuda de um diagrama:

Neste diagrama, é traçado o caminho que algum tráfego da I2P percorre ao viajar pela rede. O router I2P de um utilizador é representado pela caixa 'A' e um serviço oculto I2P (por exemplo, o sítio Web http://stats.i2p) é identificado como 'B'. Tanto o cliente como o servidor estão a utilizar túneis de 3 saltos, sendo estes saltos representados pelas caixas identificadas como 'P', 'Q', 'R', 'X', 'Y', 'Z', 'P_1', 'Q_1', 'R'_1, 'X_1', 'Y_1' e 'Z_1'.

As caixas identificadas por 'P', 'Q' e 'R' representam um túnel de saída para A, enquanto as caixas identificadas por 'X_1', 'Y_1' e 'Z_1' representam um túnel de saída para “B”. Do mesmo modo, as caixas com as letras 'X', 'Y' e 'Z' representam um túnel de entrada para “B”, enquanto as caixas com as letras 'P_1', 'Q_1' e 'R_1' representam um túnel de entrada para 'A'. As setas entre as caixas indicam o sentido do tráfego. O texto acima e abaixo das setas detalha alguns exemplos de largura de banda entre um par de saltos, bem como exemplos de latências.

Quando tanto o cliente como o servidor estão a utilizar túneis de 3 saltos, um total de 12 outros routers I2P estão envolvidos na retransmissão de tráfego. 6 pares retransmitem o tráfego do cliente para o servidor, que é dividido num túnel de saída de 3 saltos de 'A' ('P', 'Q', 'R') e num túnel de entrada de 3 saltos para 'B' ('X', 'Y', 'Z'). Do mesmo modo, 6 pares retransmitem o tráfego do servidor para o cliente.

Em primeiro lugar, podemos considerar a latência - o tempo que demora um pedido de um cliente a atravessar a rede I2P, a chegar ao servidor e a regressar ao cliente. Somando todas as latências, vemos que:

40 + 100 + 20 + 60 + 80 + 10 + 30 ms (client to server)

+ 60 + 40 + 80 + 60 + 100 + 20 + 40 ms (server to client)

-----------------------------------

TOTAL: 740 ms

O tempo total de ida e volta no nosso exemplo ascende a 740 ms - certamente muito mais elevado do que o que se veria normalmente ao navegar em sítios Internet normais.

Em segundo lugar, podemos considerar a largura de banda disponível. Esta é determinada através da ligação mais lenta entre os saltos do cliente e do servidor, bem como quando o tráfego está a ser transmitido pelo servidor para o cliente. Para o tráfego que vai do cliente para o servidor, vemos que a largura de banda disponível no nosso exemplo entre os saltos 'R' e 'X', bem como entre os saltos 'X' e 'Y' é de 32 KB/s. Apesar da maior largura de banda disponível entre os outros nós, estes funcionarão como um estrangulamento e limitarão a largura de banda máxima disponível para o tráfego de 'A' para 'B' a 32 KB/s. Do mesmo modo, o traçado do trajeto do servidor para o cliente mostra que existe uma largura de banda máxima de 64 KB/s - entre os saltos 'Z_1' e 'Y_1, 'Y_1' e 'X_1' e 'Q_1' e 'P_1'.

Recomendamos que aumente os seus limites de largura de banda. Isto ajuda a rede ao aumentar a quantidade de largura de banda disponível, o que, por sua vez, melhora a sua experiência I2P. As definições de largura de banda estão localizadas na página http://localhost:7657/config. Tenha em atenção os limites da sua ligação à Internet, conforme determinado pelo seu ISP, e ajuste as suas definições em conformidade.

Recomendamos também que defina uma quantidade suficiente de largura de banda partilhada - isto permite que os túneis participantes sejam encaminhados através do seu router I2P. Permitir o tráfego participante mantém o seu router bem integrado na rede e melhora as suas velocidades de transferência.

I2P é um trabalho em progresso. Muitas melhorias e correções estão sendo implementadas, e, de maneira geral, usar o último lançamento vai auxiliar no seu desempenho. Se você não tem, instale o último lançamento.

Eu acho que encontrei um erro, onde eu posso reportá-lo?

Pode reportar quaisquer erros/problemas que encontre no nosso bugtracker, que está disponível tanto na Internet não privada como no I2P. Temos um fórum de discussão, também disponível no I2P e na Internet não privada. Também pode juntar-se ao nosso canal de IRC: ou através da nossa rede IRC, IRC2P ou no Freenode.

- Nosso Rastreador De Falhas:

- Internet não privada: https://i2pgit.org/i2p-hackers/i2p.i2p/issues

- Sobre I2P: http://git.idk.i2p/i2p-hackers/i2p.i2p/issues

- Nossos fóruns: i2pforum.net

- Pode colar quaisquer registos interessantes num serviço de colagem, como os serviços de Internet não privados listados na wiki PrivateBinou um serviço de paste I2P como esta instância do PrivateBin ou este Serviço de colar sem Javascript e acompanhar no IRC em #i2p

- Junte-se ao #i2p-dev Discuta com os desenvolvedores no IRC

Inclua informações relevantes da página de registos do router, disponível em: http://127.0.0.1:7657/logs. Solicitamos que partilhe todo o texto na secção 'Versão I2P e ambiente de execução' bem como quaisquer erros ou avisos apresentados nos vários registos apresentados na página.

Eu tenho uma pergunta!

Fantástico! Encontre-nos no IRC:

- no

irc.freenode.netcanal#i2p - no

IRC2Pcanal#i2p